電子証明書について

-

-

現実の世界では、個人を証明するためには免許証やパスポートといった本人確認資料を提示することで相手に自分自身の証明を行うことができます。しかし、インターネット上では、そのような本人確認資料を相手に見せるといったことが難しく、また、信用させようとする相手に、本人確認資料の複写を送るといったことは現実的ではありません。

そこで、インターネット上で自分を証明する手段として電子証明書による本人を確認する手段が考えられました。

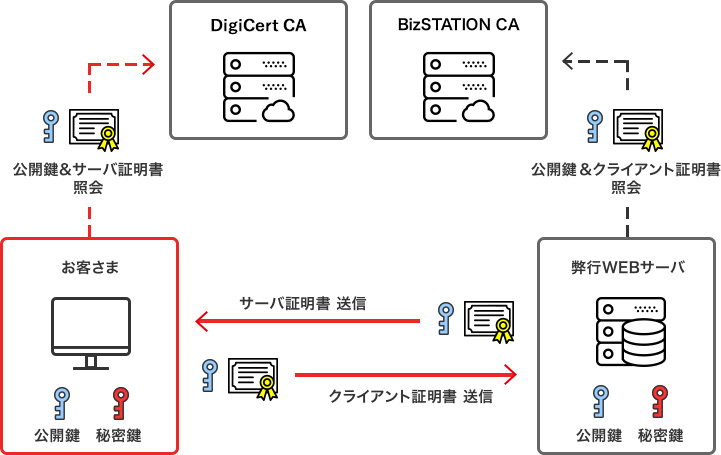

BizSTATIONではこの電子証明書をお客さまと弊行システム(WEBサーバ)の両方で使用しお互いの成りすましを防いでいます。

BizSTATIONでの電子証明書

電子証明書による本人確認では、まず、お互いに電子証明書を交換し、その証明書が正当なものであるかどうかを、BizSTATION CAに登録保管されている電子証明書の情報および公開鍵で検証します。検証が成功した場合には、本人であると認証されますので、その後のやり取りが可能になります。

お互いに送信されてきた電子証明書が、BizSTATION CAに登録されているものと異なる場合は、本人に成りすまそうとする第三者であると認定されてしまいますので、認証が失敗し、通信が終了するということになります。

BizSTATIONでは電子証明書を利用して本人確認を行なっておりますので、ご利用になるパソコンごとに電子証明書を取得する必要があります。

電子証明書の取得について

お客さまはBizSTATIONでは以下のような流れで電子証明書を取得していただきます。

下図「電子証明書取得の流れ」をご参照ください。

- 1

-

BizSTATION CAに電子証明書の発行申請を行います(ホームページから「電子証明書の取得」を押下)。

運用をデジサート・ジャパン合同会社に委託しておりますが発行者は弊行となります。

- 2

-

画面の指示にしたがって契約者番号・利用者ID・ログインパスワード・電子証明書取得用パスワードを入力します。

お客さまが電子証明書発行申請を行った際に、お客さまのパソコンの中で自動的に公開鍵・秘密鍵の2つの鍵が生成されお客さまのパソコンに格納されます(公開鍵暗号化方式(*1))。

- 3

-

電子証明書の申請操作(画面の指示にしたがって取得ボタンを押します)を行うと、入力された情報とパソコンで生成された公開鍵が認証局に送信されます(秘密鍵は送信されません)。

- 4

-

お客さまが申請された利用者の情報に基づき電子証明書が生成されます。

契約者番号、利用者ID等の情報と公開鍵はBizSTATION CAでも保管されます。

- 5

-

認証局で生成された電子証明書が、お客さまのパソコンに送信されます。

これで、電子証明書の取得が終了します。

電子証明書取得の流れ

電子証明書の取得の流れを簡単に記述しましたが、電子証明書の取得の際にはお客さまが入力された情報をもとに本人確認を行ないます。その中でもログインパスワード・取得用パスワードは重要な情報ですので他の方に知られないようにしてください。

電子証明書の利用について

通常インターネットを使っているときに、URLアドレスに“https://~”と表示される場合があります。これはSSLを使ってサーバとブラウザの間の通信文書を暗号化しますということを示しています。しかし、このSSLを使うためには、電子証明書が必要です。

httpsには、この電子証明書をサーバだけが利用している場合と、サーバとブラウザ双方で電子証明書を利用するといった二通りの方法があります。

httpsを利用しているウェブページでは、サーバだけに電子証明書を利用して、サーバ自身の証明と通信される文書の暗号化を行っています。こうすることで、サーバの成りすましや、やり取りされる内容が第三者に漏れることを防いでいます。

しかし、この方法だけでは第三者が悪意を持ってサーバに接続し、サーバ上の情報を入手するといったユーザの成りすましを防止することが難しいと思われてきています。

そこでブラウザでも電子証明書を利用してもらい、サーバに接続したときにその本人確認資料を提示してもらうという方法が考えられました。これがこの項で説明するSSLクライアント認証です。

BizSTATIONでは、このSSLクライアント認証を利用しています。

SSLクライアント認証の概要

以下はお客さまは電子証明書を取得されているものとします(WEBサーバはすでに電子証明書を取得しています)。

- STEP1

-

お客さまのパソコンのブラウザからBizSTATIONに接続(MUFG BizトップページからBizSTATION各サービスボタンを押下)した時点で、WEBサーバから電子証明書が自動的に送られてきます。

ブラウザにはサーバから送られてきた電子証明書を確認する機構が含まれていますので、正当な電子証明書ではない場合には注意を促すメッセージが表示されます。 - STEP2

-

次に、お客さまのブラウザから電子証明書が自動的に送られます。

サーバでは、送られてきた電子証明書を確認し、有効であるか無効であるかを確認します。無効である場合は、接続することもできません。 - STEP3

-

双方で電子証明書のやり取りをした後で、今回BizSTATIONを利用するときに使われる暗号化するための鍵(共通鍵(*2))を生成します。この鍵は次回BizSTATIONを利用するときには別の鍵が生成されるため、永続的に利用されるものではありません。

この鍵を決定するやり取りには、公開鍵暗号方式(*1)という別の暗号化方式を使います。そうすることで、お客さまのパソコンのブラウザとサーバ間のやり取りに使う暗号化のための鍵が第三者に漏洩することを防止します。 - STEP4

-

双方で電子証明書のやり取りが終わった後の情報のやり取りに関しては、先ほど作成した暗号化のための鍵を用いて行いますので、情報が第三者に漏洩することを防止することができます。

- STEP5

-

お客さまのブラウザとサーバ間のやり取りには、改竄があった場合にすぐそれが分かるような印しが付けられますので、途中で通信内容に手を加えられた場合に、すぐさま、対策を講じることができるようになっています。

電子証明書の管理について

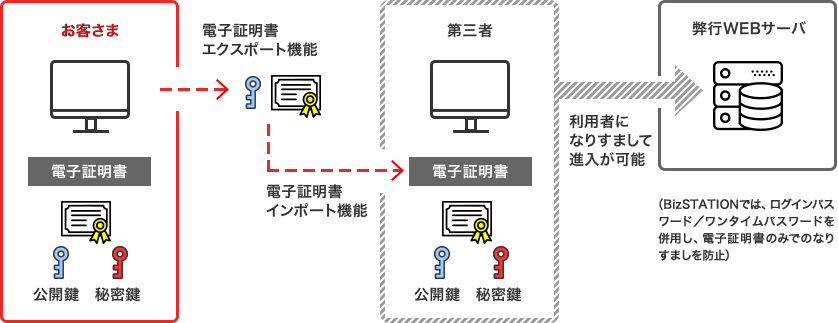

BizSTATIONでは電子証明書を利用して本人確認を行います。この電子証明書はブラウザに保存されていますので、ブラウザの機能によっては第三者が隙を狙って証明書をブラウザから取り出して、本人に成りすますということが可能性としてありますので、電子証明書の管理に留意する必要があります。

電子証明書の盗難

ブラウザには電子証明書、秘密鍵をエクスポートする機能が付属しているものが一般的です。本来の利用目的は、電子証明書のバックアップを作成したり、パソコンを複数持っている場合にそれぞれに同じ電子証明書を持たせたいといった用途に使われるものです。

しかし、その機能を悪用し、離席中や外出中にパソコンの電源を入れたままにしている場合などに、第三者が電子証明書と秘密鍵をコピーして取り出すことができてしまいます。また同様に、電源を入れた後に本人確認をしないように設定されているパソコンでも、同様に電子証明書と秘密鍵を盗まれる可能性もあります。

コピーして取り出した電子証明書、秘密鍵を別のパソコンにインポートして使うということも可能です。その機能を悪用された場合、正当な電子証明書の所有者に成りすまして、サーバへ接続するといった"ユーザ成りすまし"を行い、悪用するといったことも可能です。

電子証明書の予防策

電子証明書の盗難を防止するには、自分以外の第三者が容易に自分のパソコンを使わせないようにすることが大切です。

そのために、パソコンを起動させた後に、ユーザ名/パスワードによってログインしなければ使えないようにするとか、ある程度の時間離席するのならばログアウトするといった対策を講じておく必要があります。

パソコンが物理的に盗難にあった場合などでも、このようにしておけば、簡単には電子証明書が漏洩するといったことが防止できます。

BizSTATIONでは以下のような対策を行っております

- 電子証明書の他にログインパスワード/ワンタイムパスワードを入力しなければならないようにしています。そのため、電子証明書だけでは"成りすまし"を図ることができないようにしています。ログインパスワード/ワンタイムパスワードは大変重要なものですので管理は厳重に行ってください。

- 電子証明書、秘密鍵のエクスポートを不可としています。

- 電子証明書用ICカードをご利用することで、秘密鍵が盗まれる可能性を極めて低くすることができます。

(*1)公開鍵暗号方式

公開鍵暗号方式では、公開鍵と秘密鍵の2つの暗号化をするための鍵を持っています。

A氏とB氏が公開鍵暗号方式を用いて情報のやり取りを行おうとするときには、次のようなやり取りが行われます。

- 1.A氏からB氏(A氏→B氏)へ情報を送ろうとする時には、A氏はB氏の公開鍵を使って情報を暗号化します。

- 2.B氏はA氏から送られた暗号化された情報を、自分(B氏)の秘密鍵を使って元に戻します。

- 3.B氏からA氏(B氏→A氏)に情報を送ろうとする時には、B氏はA氏の公開鍵を使って情報を暗号化します。

- 4.A氏はB氏から送られた暗号化された情報を、自分(A氏)の秘密鍵を使って元に戻します。

この流れからお分かりになるかと思いますが、暗号をかける鍵と暗号を解く鍵が別々になっており、第三者に情報が漏洩した場合でも解読することが難しい暗号化技術であると言えます。

ただ、公開鍵暗号化方式は共通鍵暗号方式にくらべてかなり遅いため、交換される情報すべてにこの暗号化方式を使うということは、今のところ一般的ではありません。

SSLクライアント認証でも、共通鍵の交換といった重要な情報のやり取りの部分だけに使われ、後の通信では速度の速い共通鍵を使っています。

(*2)共通鍵暗号方式

共通鍵暗号方式は、二者間での情報伝達の際に同じ鍵を使って暗号化を行う方式です。

この方式の利点は公開鍵暗号化方式にくらべて、情報の暗号化と復号化の速度が非常に速いという利点を持っています。